Kuidas häkkerid pahavara pealtnäha tavalisteks failideks maskeerivad

Võltsimise teeb võimalikuks eriline Unicode-tekstistandardi erimärk, mille mõjul kuvatakse tärgid tagurpidises järjekorras, vahendab How-To Geek.

Operatsioonisüsteem Windows muudab faililaiendid vaikimisi nähtamatuks, mis võimaldab kogemusteta kasutajaid tüssata — näiteks fail pilt.jpg.exe kuvatakse kaustas ohutu pildifailina.

Kui olete konfigureerinud Windowsi faililaiendeid kuvama ja pöörate neile ka tähelepanu, võite arvata, et olete laienditepõhiste hanitamiste eest kaitstud. Faililaiendite maskeerimiseks on aga muidki mooduseid.

Turvanõrkus, mis ristiti Unitrixi vallutuseks (ingl exploit) pärast seda, kui seda hakkas ära kasutama Unitrixi-nimeline pahavaratoode, rajaneb Unicode-tekstistandardi funktsionaalsel erimärgil, mis failinime moodustavate tärkide järjekorra pöörab, peites ohtlikud faililaiendused failinime keskele ja nihutades ohutuna näiva libalaiendi failinime lõppu.

Unicode-süsteemis on selle tärgi kood U+202E ja nimi Right-to-Left Override ("paremalt vasakule ülekirjutamise algus"). Eritärk sunnib programme kuvama teksti pööratud suunas. Ehkki taolisest funktsioonist võib teatud olukordades ilmselgelt kasu olla, oleks tõenäoliselt parem, kui seda ei toetataks failinimede juures.

"Unitrixitatud" faili tegelik nimi võib olla näiteks Eriti lahe lugu mille laadis yles [U+202E]3pm.SCR. Erimärk sunnib Windowsi kuvama failinime tagumist otsa pöördjärjestatud tärkidega, nii et failinimi näeb ekraanil välja "Eriti lahe lugu mille laadis yles RCS.mp3". Tegemist pole aga mitte MP3, vaid SCR-faili ehk topeltklõpsamisel käivituva täitmisprogrammiga.

Suurem osa arvutikasutajaist oskab kahtlaste ja potentsiaalselt pahavaraliste EXE-failide veebist allalaadimist vältida. Suurem osa kasutajaist teab ka, et mõned failitüübid on ohutud — näiteks võib JPEG-vormingus faili nimega pilt.jpg julgelt topeltklõpsata, mispeale avaneb fail pildivaaturis ilma, et sellega kaasneks mingisugust nakkusohtu.

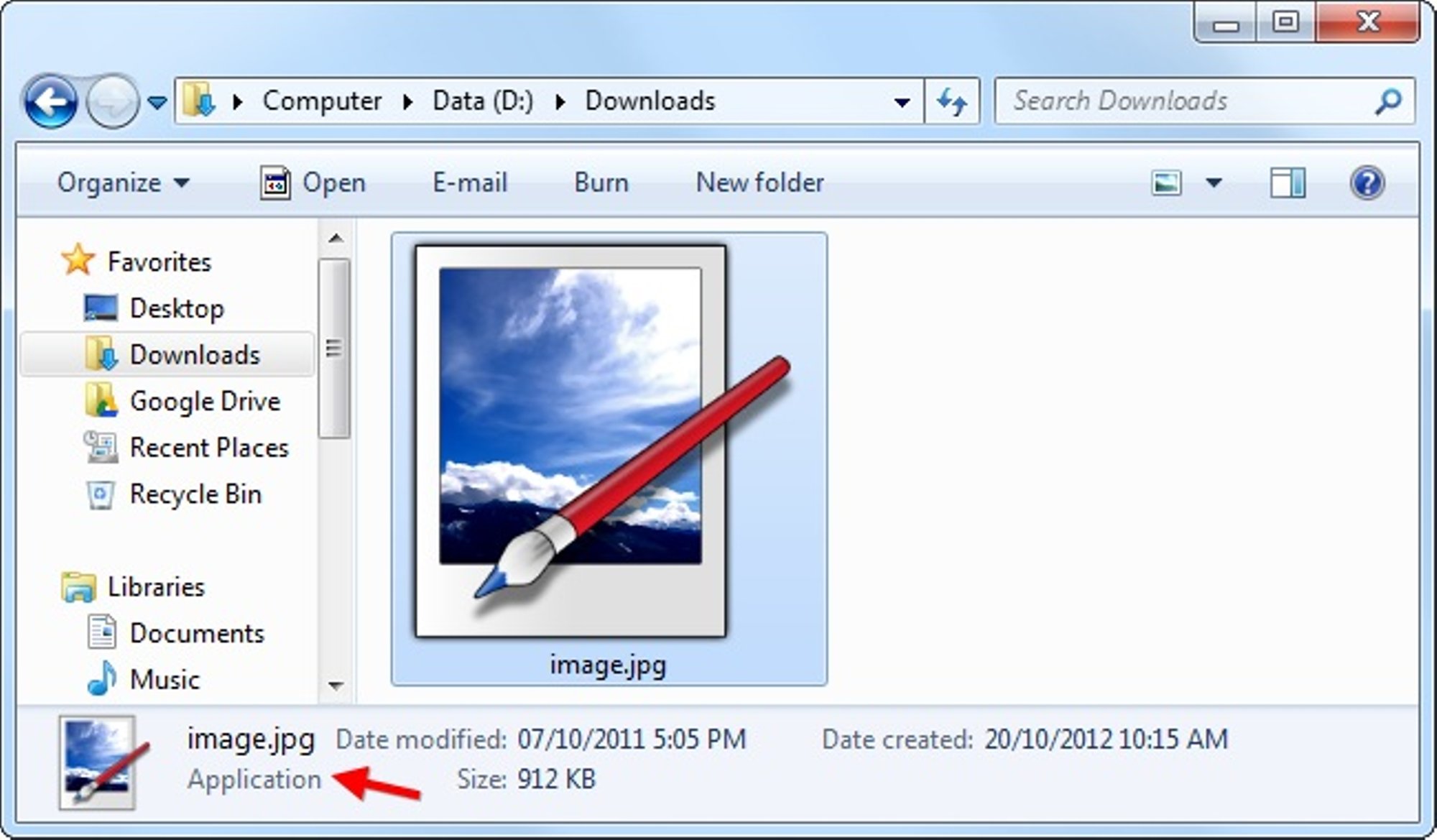

Taolise eeldusega on üks tõsine probleem — Windows peidab nimelt vaikimisi faililaiendid. Fail, mille nimeks kuvatakse pilt.jpg, võib tegelikult kanda nime pilt.jpg.exe ja topeltklõpsamisel võib see käivitada pahavaralise EXE-faili.

See on üks olukordi, kus kasutajakonto juhtimisfunktsioonist User Account Control pole abi — pahavara saab ka ilma administraatori volituseta kahju teha, ehkki ei suuda rikkuda tervet süsteemi.

Mis veelgi hullem, pahasoovlikud tarkvaratootjad oskavad oma EXE-failidele määrata suvalisi ikoone. Fail nimega pilt.jpg.exe koos standardse pildiikooniga näeb Windowsi vaikeseadete juures välja ohutu pildifailina. Tõsi, kui lähedalt uurida, ütleb Windows küll, et faili näol on tegemist rakendusega, kuid paljud kasutajad ei pruugi seda märgata.

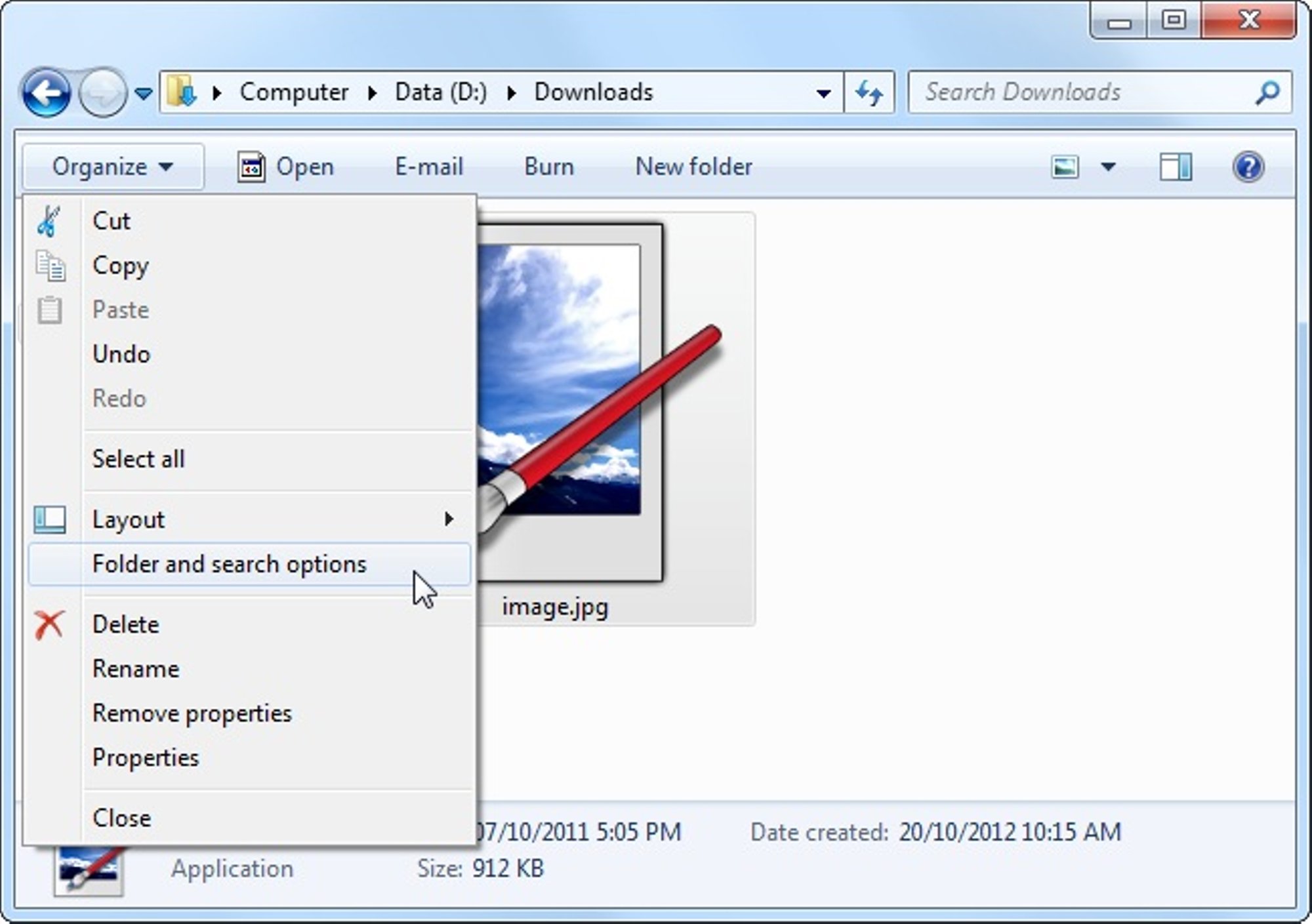

Taolisest ebakohast johtuvate probleemide ennetamiseks peaksite failihalduri Windows Explorer kaustasuvandite aknas Folder Settings faililaiendite kuvamise funktsiooni sisse lülitama.

Selleks vajutage Windows Exploreris korrastusnuppu Organize ja valige avamiseks kausta- ja otsingusuvandite seadistaja Folder and search options. Sakil pealkirjaga View kõrvaldage märkeruudust Hide extensions for known file types märge ja klõpsake nuppu OK. Nüüdsest alates kuvatakse kõik failid koos laienditega, nii et maskeeritud EXE-laiendid on selgelt näha.

EXE pole ainus ohtlik laiend, mille suhtes tuleks valvel olla. Koodi jooksutamisega saavad hakkama ja seetõttu kujutavad teie süsteemile potentsiaalset ohtu veel failid järgmiste laienditega: BAT, CMD, COM, LNK, PIF, SCR, VB, VBE, VBS, WSH.

Nimekiri pole täielik ega lõplik ning sõltub sellest, millised rakendused teie arvutisse installitud on. Kui arvutis töötab näiteks Oracle'i Java, võivad ohtlikuks osutuda ka failid laiendiga JAR, mis võivad käivitada Java-programme.

Lõpetuseks ka otseses mõttes piltlik näide - pildirea abil. Vasakul on pahaaimamatule vaatlejale ehk ohutuna tunduv "pildifail". Kui nüüd laiendid nähtavaks muuta, nagu toimub keskmistel piltidel, tuleb aga esile selle tõeline olemus (paremal).