Ülevaade: virtuaalne tulemüür ja selle erinevused tavapärasest füüsilisest variandist

Selles artiklis anname ülevaate virtuaalsetest (virtualiseeritud) tulemüüridest, nende kasutamisest ning vastame ka küsimusele, kas neid saaks edukalt kasutada traditsioonilise tulemüüri asemel, kirjutab Iteraction.ee.

Virtuaalne ehk virtualiseeritud tulemüür on tarkvaraline seade, mis kontrollib suhtlust virtuaalsete masinate (VM) vahel virtualiseeritud keskkonnas.

Nagu traditsiooniline võrgutulemüür, inspekteerib ka virtuaalne tulemüür pakette ja kasutab turvapoliitikate reegleid, et blokeerida mittelubatud liiklust virtuaalsete masinate vahel.

Milleks on vaja virtuaalseid tulemüüre?

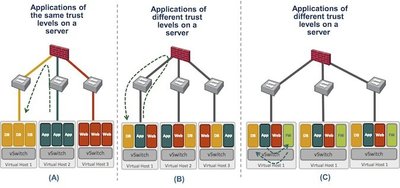

Toome väikese näite antud pildi najal:

Stsenaariumi (A) puhul käib liiklus rakenduste ja andmebaaside vahel, näiteks Microsoft SharePointist SQL Serverisse, ja iga rakendustekiht on eraldi VLAN-il.

Liiklust saab ruutida läbi virtuaalse switchi (vSwitch) North suunal läbi välise switchimise fabricu ja välise tulemüüri.

Sama moodust saaks rakendada ka variandi (B) puhul, kuid see ei oleks kõige mõttekam. Enamus liiklusest on (B) puhul East-West suunaline ja sundida liiklust North-suunal läbi füüsilise tulemüüri on väga ebaefektiivne ja kulukas, kuna VM liikluse jaoks on vaja palju füüsilisi porte.

Iga rakendus virtuaalse serveri sees peaks asuma eraldi VLAN-il, et saata liiklus rakenduse VM-lt andmebaasi VM-le. Seega virtualiseeritud tulemüür oleks eelistatud intra-host-inspekteerimiseks füüsilise tulemüüri asemel nagu on näidatud stsenaariumi (C) puhul.

Mida tuleb arvestada virtualiseeritud tulemüüri puhul?

Esiteks, virtualiseeritud tulemüür, millel puudub vajalik riistvaraline tugi, ei suuda pakkuda samal tasemel jõudlust kui füüsiline tulemüür. (Oluline on ka mõista, milliseid funktsioone pakub virtualiseeritud tulemüür antud keskkonnas.)

Viimastel aastatel on virtualiseeritud tulemüüride pakkumine turul hüppeliselt kasvanud ning leidub tootjaid, kes on võidujooksus pilvetehnoloogiatele ja virtualiseerimisele lihtsalt pakendanud oma füüsilised tulemüürid virtuaalsesse kujutegurisse, ilma arvestamata virtualiseeritud keskkonna nõudeid.

Eriti turvapoliitikad peaksid träkkima virtuaalsete masinate loomist ja liikumist ja toetama poliitika muutmiste automatiseerimist.

Teises skaala otsas on virtualiseeritud platvormide tootjad oma virtualiseeritud turvaseadmetega, mis mõistavad küll keskkonda, kuid ei paku samuti vajalikke turvafunktsioone.

Ohud võrgule ei kao vaid keskkonna virtualiseerimisega ning ründajad kasutavad uusi, suunatud, keerukaid ja koordineeritud tehikaid nagu turvaaukude ärakasutamine, pahavara ja nuhkvara, et tungida sinu võrku.

Seega on oluline, et virtualiseeritud tulemüür mõistaks rakendusi rohkem kui vaid pordi või protokolli põhjal, toetaks kasutaja-põhiseid poliitikaid ja pakuks terviklikku lahendust, et seista vastu neile ohtudele.

Mis on virtuaalsete tulemüüride eelised?

Dünaamilised (virtualiseerimisega arvestavad) operatsioonid – virtualiseeritud keskkond võib olla väga dünaamiline, kus toimuvad virtuaalsetel masinatel pidevad lisamise, kustutamise ja muutmise operatsioonid.

Virtuaalsete masinate live-migratsioon toimub läbi manuaalsete või programmeeritud eventide. See pidevate muudatustega arvestamise võimekus virtuaalsetel tulemüüridel teeb võimalikuks turvapoliitikate rakendamise, mis liiguvad virtuaalsete masinatega kaasa, kui need migreeruvad ühelt hostilt teisele või need on just loodult template'ilt.

Lihtne hallatavus – virtuaalsete tulemüüride tehnoloogiad ühenduvad iga virtuaalse masinaga, seega saab poliitikaid rakendada kogu liiklusele, mis siseneb või väljub igast süsteemist.

See pakub kahte suur boonust.

Esiteks on praktiline reguleerida kogu liiklust, võimaldades kontrolli nii aktiivsete kui ka passiivsete sisemiste ohtude üle (näiteks häkkerid ja ussid). Seda ei ole lihtne teha füüsiliste tulemüüridega.

Teiseks võimaldab virtuaalne tulemüür visibility-taset liiklusele, mida varem lihtsalt ei eksisteerinud (näiteks kogu liikluse logimine kahe hosti vahel samas usaldustsoonis).

Virtuaalse tulemüüri tehnoloogiad teevad võimalikuks pakkuda samal tasemel visibilityt ka teistele tööriistadele nagu sissetungimise tuvastamise ja tõkestamise süsteemid.

See pakub ettevõtetele rohkem granulaarset kontrolli ja visibilityt oma süsteemide üle ja suuremat tuge automatiseeritusele (näiteks API-d ja attribute-awareness) ja rohkem dünaamilist ressursside administreerimist.

Näiteks blokeeritud eventi raport perimeetri tulemüüril võib algatada atribuudi muutuse sisemisel hostil, mis tekitab ulatusliku kogu aktiivsuse logimise selle kohta, millega see host tegeleb.

Multi-tenanti tugi – virtuaalsed tulemüürid toetavad samaaegseid tenanti-spetsiifilisi konfiguratsioone ja turvapoliitikaid. Loogilised turvaperimeetrid kaitsevad virtuaalseid andmekeskuseid ja võimaldavad turvalist võrguressursside jagamist multi-tenant-infrastruktuurides.

Optimeeritud opereerimise mudel – integratsioon eraldi virtuaalsete switchi-tehnoloogiatega võimaldab virtuaalsetel tulemüüridel pakkuda integreeritust VMware vCenteriga, säilitades seejuures traditsioonilise administraatorirolli.

See tagab selle, et traditsiooniline IT toimimise mudel töötab ka uues keskkonnas, kus:

* Turvalisuse eest vastutavad administraatorid saavad defineerida turvareegleid ja poliitikaid

* Võrguadministraatorid saavad hallata neid poliitikaid ja seostada neid konkreetse pordiprofiiliga

* Serveriadministraatorid saavad valida sobiva pordigrupi

Selline integreeritus pakub administratiivset eraldamist serveri-, võrgu- ja turvalisuse administraatorite vahel, kuid delegeerib turvalisuse aspekte viisil, mis lisaks kasvatab efektiivsust võrreldes füüsiliste seadmetega.

Kuluefektiivsus – virtuaalseid tulemüüre saab rakendada virtuaalse turvaseadmena või tulemüüri teenusena eraldi virtuaalsetel switchidel.

See võimaldab efektiivset mahujaotust, ühendades turvariistvara ja tarkvara kulud töökoormuste kasvades. Kuna traditsioonilisi füüsilisi konponente on vähem, siis lihtsustab virtuaalne tulemüür ka füüsiline infrastruktuuri keerukust, mis omakorda tagab madalamad supporti-kulud.

Üksainus virtuaalne seade või framework koos laia funktsionaalsusega pakub tõhusat kaitset, eemaldades vajaduse spetsiaalse riistvara järele, mis vähendab samuti oluliselt kulusid.

Kas virtualiseeritud tulemüür suudab asendada füüsilist?

Lühidalt öeldes EI, kuid sama kehtib ka vastupidi. Mõlemal neil on oma konkreetne otstarve, mida jälgides töötab süsteem kõige paremini.

Tänu andmekesksuse rangetele jõudluse nõudmistele ei kao veel füüsilised tulemüürid kuhugi ning mõnedes keskkondades on nad ainsaks lahenduseks.

Teistel juhtudel aga kasutatakse neid andmekeskuse edge'i/perimeetri filtreerimiseks, kuna need pakuvad nõutud läbilaskvust. Enamikes hübriidkeskkondades on aga kasutusel mõlemad.

Füüsiline tulemüür segmenteerib virtualiseeritud servereid, et õige kasutajate hulk pääseks ligi virtualiseeritud serveritele. Samal ajal virtualiseeritud tulemüür aga pakub segmenteerimist serveri sees.

Virtuaalne või füüsiline tulemüür?

Veel üks kasulik omadus sellise hübriidarhitektuuri puhul on see, et füüsiline tulemüür, mis kaitseb virtualiseeritud servereid, saab kaitsta ka hüperviisorit.

Hüperviisori kaitse rünnakute vastu vajab hüperviisori terviklikkust ja tarkvara hardeningi virtualiseerimise müüja poolt.

On vajalikud lisameetmed, mis pakuvad turvalist ligipääsu hüperviisorile ning inspekteerivad virtualiseerimise platvormi võimalike nõrkade kohtade eest. Seda ei saa saavutada tulemüüriga, mis asub ise serveri sees. Kuna kui ründajal tekib kontroll hüperviisori üle, siis on võimalik kontrollida ka kõike muud serveri sees.

Kokkuvõtteks

Iga virtuaalne masin (VM) peab olema kindlustatud virtualiseeritud tulemüüriga. See ei tähenda, et füüsilist tulemüüri poleks vaja, vaid et seda on otstarbekam kasutada punktides, kus andmekeskus on ühenduses välismaailmaga.

Ettevõte võidab kõige rohkem just paindlikust lahendusest, mis sisaldab nii füüsilisi kui ka virtuaalseid tulemüüre.

Virtuaaliseeritud tulemüürid tagavad selle, et iga virtuaalne masin on efektiivselt ja soodsalt kaitstud ning oleks võimalik koheselt skaleerida vastavusse virtuaalse andmekeskuse vajadustega. Riistvara pakub aga juba testitud mitmekihilist kaitset.